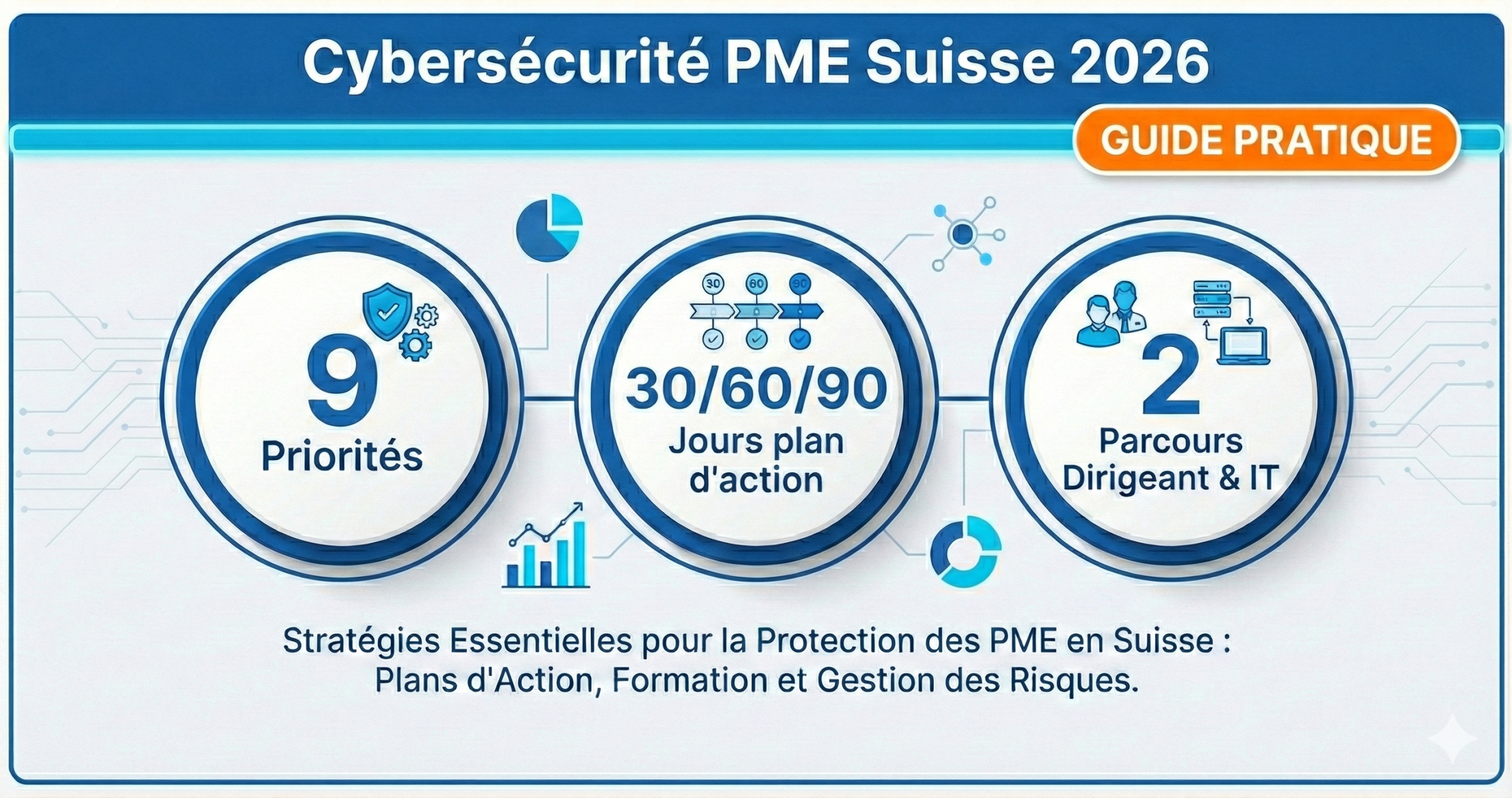

Cybersécurité PME Suisse Romande : Synthèse 2025 & Plan d'action 30/60/90 jours pour 2026

En 2025, une réalité s’est imposée : la plupart des incidents ne viennent pas d’un “hack” spectaculaire, mais d’un enchaînement de failles évitables : mot de passe réutilisé, authentification trop faible, droits trop larges, mises à jour repoussées, sauvegarde non testée… et un email de phishing qui passe.

Objectif de cet article : vous donner une synthèse claire, actionnable et priorisée pour les PME 10–50 et 50–250, avec deux parcours de lecture :

• Dirigeant / manager (décisions simples à fort ROI)

• IT / prestataire (mise en œuvre concrète)

Dirigeant ou IT : choisissez votre lecture

Vous voulez l’essentiel sans jargon ? Lisez la Version Dirigeant.

Vous voulez la mise en œuvre ? Passez en Version IT.

Version Dirigeant (priorités)

Version IT (checklists)

Les 9 priorités 2026 (résumé express)

- Activer l’AMF (MFA) sur les comptes critiques (mail, cloud, VPN, admin)

- Stopper la réutilisation des mots de passe (et adopter un gestionnaire)

- Réduire les accès (principe du moindre privilège)

- Mettre les mises à jour en “système” (politique + automatisation)

- Surveiller les failles (veille + priorisation)

- Renforcer les réflexes anti-phishing (formation courte et régulière)

- Structurer les sauvegardes (et tester la restauration)

- Préparer la gestion de crise (PAC : rôles + checklists)

- Adopter une logique Zero-Trust (progressive, pragmatique)

Partie 1 — Dirigeants / managers : sécuriser sans devenir expert

Si vous êtes dirigeant(e), manager, responsable admin/finance ou operations : cette section vous donne un plan simple à fort ROI (sans jargon) pour réduire le risque en 30 jours.

1) Le ROI le plus rapide : protéger les accès (AMF + mots de passe)

AMF / MFA : si vous ne faites qu’une chose ce mois-ci, faites celle-ci. L’AMF renforce l’accès aux emails, au cloud, aux outils métiers et aux comptes administrateurs.

Lire : AMF (MFA) pour PME Suisse — guide 2025

Mots de passe : un mot de passe “OK” mais réutilisé devient un mot de passe “dangereux”. Visez : phrases de passe, gestionnaire de mots de passe, et règle simple un service = un mot de passe unique.

Lire : Mot de passe fort — guide 2025

Résultat attendu : moins de prises de comptes, moins d’incidents qui démarrent “par la messagerie”.

2) Réduire l’impact d’un incident : le principe du moindre privilège

Même avec de bonnes protections, un compte peut être compromis. La différence entre un incident “gérable” et une crise tient souvent à une seule question : ce compte avait le droit de faire quoi, exactement ?

“Chaque personne a uniquement les accès nécessaires. Ni plus, ni moins.”

Lire : Principe du moindre privilège — guide 2025

Résultat attendu : un compte compromis ne permet pas de “traverser” toute l’entreprise.

3) Mises à jour & failles : l’hygiène qui évite les drames

Les failles connues sont exploitées… parce qu’elles restent non corrigées. Deux leviers complémentaires :

- mettre les mises à jour en routine (politique, délais maximum, automatisation),

- surveiller les failles pour prioriser correctement.

Ressources 2025 :

Pour matérialiser l’enjeu, vous pouvez aussi consulter un exemple de statistiques mensuelles (2025) :

Résultat attendu : moins d’attaques opportunistes, moins de “portes ouvertes”.

4) Continuité d’activité : sauvegardes (et test de restauration)

Une sauvegarde non testée n’est pas une stratégie : c’est un espoir. Votre minimum vital :

- sauvegardes automatisées,

- copies redondantes,

- test de restauration planifié,

- priorité aux données métiers (clients, finance, production, RH).

Lire : Plan de sécurité des sauvegardes — 2025

Résultat attendu : reprise d’activité plus rapide, stress plus bas, décisions plus claires.

5) Le jour J : avoir un plan de crise (PAC) prêt

La question n’est plus “si”, mais “quand”. Un Plan d’Actions Cyber (PAC) vous évite l’improvisation au pire moment.

À prévoir :

- rôles & responsabilités (direction / IT / prestataire / communication),

- scénarios (compromission email, ransomware, fuite de données),

- checklists de décision (isoler, communiquer, restaurer).

Lire : Gestion de crise cyber — PAC (2025)

Résultat attendu : réaction plus rapide, impact limité, communication maîtrisée.

Plan d’action 30 / 60 / 90 jours (version direction)

-

0–30 jours : réduction du risque immédiate

-

AMF activée sur comptes critiques

-

règle “mots de passe uniques” + gestionnaire recommandé

-

1 test de restauration de sauvegarde

-

quiz phishing partagé à l’équipe

31–60 jours : structuration

-

moindre privilège (droits admin revus, accès “trop larges” retirés)

-

politique de mises à jour (délais max + automatisation)

-

routine de veille failles / priorisation

61–90 jours : maturité

-

PAC version 1 + exercice court

-

formation phishing en cadence (micro-format, régulier)

-

premiers pas Zero-Trust (progressifs)

-

Dirigeant ou IT : choisissez votre prochaine étape

Dirigeant : la roadmap 30/60/90 jours ci-dessus suffit pour démarrer.

IT / prestataire : continuez pour la mise en œuvre (checklists).

Aller à la version IT

Revenir au début de la version Dirigeant

Partie 2 — IT / prestataires : la checklist de mise en œuvre (sans usine à gaz)

Objectif : transformer les priorités ci-dessus en déploiement concret, avec des tâches claires et une approche pragmatique (PME 10–50 / 50–250).

A) Identités & accès (IAM) — ordre de bataille

- Inventaire des comptes (admins, boîtes partagées, prestataires, comptes dormants)

- AMF partout où c’est possible (email, cloud, VPN, admin)

- Durcissement : limiter les admins, revue trimestrielle des droits, suppression des accès non nécessaires (moindre privilège)

Ressources 2025 :

B) Patching & vulnérabilités — rendre la sécurité “régulière”

- politique de patching (délais max par criticité)

- automatisation dès que possible

- veille failles → priorisation → exécution → preuve (journal de mises à jour)

Ressources 2025 :

C) Mobilité & BYOD — sécuriser sans brider la productivité

Deux réalités terrain des PME : les équipes bougent, et les appareils personnels servent (parfois) au travail. L’idée n’est pas d’interdire : c’est d’encadrer avec des règles simples.

À standardiser :

- privilégier le partage 4G/5G plutôt que le WiFi public

- VPN (ou solution équivalente) pour chiffrer les connexions

- pas d’accès aux services critiques sur réseau non vérifié

- politique BYOD : verrouillage, mises à jour, séparation pro/perso, règles de stockage

Ressources 2025 :

D) Phishing : former + mesurer + ancrer

La sensibilisation efficace est courte, régulière, positive et mesurable. Le phishing se combat mieux avec des réflexes qu’avec des règles “sur le papier”.

Pour approfondir (2025) :

- Phishing en entreprise : comment reconnaître et contrer (PME)

- PhishTrainer : nouvel outil de simulation phishing (Suisse)

Action immédiate (10 min) : obtenez un point de départ clair avec le quiz phishing.

Faire le quiz phishing (10 min)Découvrir PhishTrainer

E) Sauvegardes & reprise — passer de “backup” à “recovery”

Checklist minimum :

- définir RPO/RTO (perte de données acceptable / temps d’arrêt acceptable)

- sauvegardes automatisées + copies isolées quand possible

- test de restauration planifié + procédure simple “restaurer en crise”

Lire : Plan de sauvegarde — 2025

F) Données sensibles : quand ajouter une couche “premium”

Pour certains documents (clients, RH, finance), le chiffrement côté client apporte une protection supplémentaire utile, surtout en contexte cloud.

Lire : Chiffrement côté client — 2025

G) Zero-Trust : une logique progressive (PME-friendly)

Zero-Trust version pragmatique : vérifier, segmenter progressivement, réduire les mouvements latéraux, renforcer l’authentification.

PME 10–50 vs 50–250 : adapter sans surcharger

Si vous êtes 10–50

- visez la simplicité : AMF + gestionnaire + mises à jour auto + sauvegardes testées

- 1 référent interne + un partenaire externe si nécessaire

- culture : 1 règle = 1 réflexe (pas 20 pages de politique)

Si vous êtes 50–250

- visez la répétabilité : patching piloté, accès par rôles, revues régulières

- industrialisez onboarding/offboarding (accès, équipements, procédures)

- gouvernance : 30 minutes “cyber” par mois en comité de direction

Conclusion : votre prochain pas (simple et mesurable)

Vous voulez passer du “on sait” au “on fait” ?

- Démarrez par le quiz phishing (10 minutes) :

https://academy.bexxo.ch/fr/formation/quiz/quiz-reconnaitre-signaux-phishing-ingenierie-sociale.html

- Appliquez le plan 30/60/90 jours : accès (AMF + mots de passe), droits (moindre privilège), mises à jour + veille, sauvegardes testées, PAC, et cadence de formation.

Pour comprendre pourquoi les PME sont particulièrement exposées (2025) :

Cybersécurité : pourquoi les PME sont-elles particulièrement vulnérables ?

Lectures 2025 citées (références)

- PME vulnérables : pourquoi ? (19 mars 2025)

- Gestion de crise : Plan d’Actions Cyber (28 mars 2025)

- PhishTrainer : simulation phishing (22 mai 2025)

- Statistiques CVE — Juin 2025 (2 juillet 2025)

- WiFi public en déplacement (20 août 2025)

- Plan de sécurité des sauvegardes (15 août 2025)

- Zero-Trust (23 septembre 2025)

- Guide mot de passe (10 septembre 2025)

- AMF / MFA (8 octobre 2025)

- Chiffrement côté client (24 novembre 2025)

- Moindre privilège (4 novembre 2025)

- BYOD (4 décembre 2025)

- Mises à jour & failles (2025)

- Surveiller les failles (CVEFind) (2025)

- Phishing en entreprise (PME) (2025)